针对 Linux 的新型恶意软件 Symbiote:几乎不可能被检测到

Intezer 和 BlackBerry 的针对研究团队近期新发现了一种新的 Linux 恶意软件,以一种寄生的新型性质影响 Linux 操作系统;它会感染受感染系统上所有正在运行的进程,为威胁参与者提供 rootkit 功能、恶意获取凭证和远程访问的软件能力。

他们将这一恶意软件命名为 Symbiote,被检并描述为 “一种新的针对、几乎不可能检测到的新型 Linux 威胁”。Symbiote 最早被检测到是恶意在 2021 年 11 月,研究发现它似乎是软件针对拉丁美洲的金融部门而编写的。

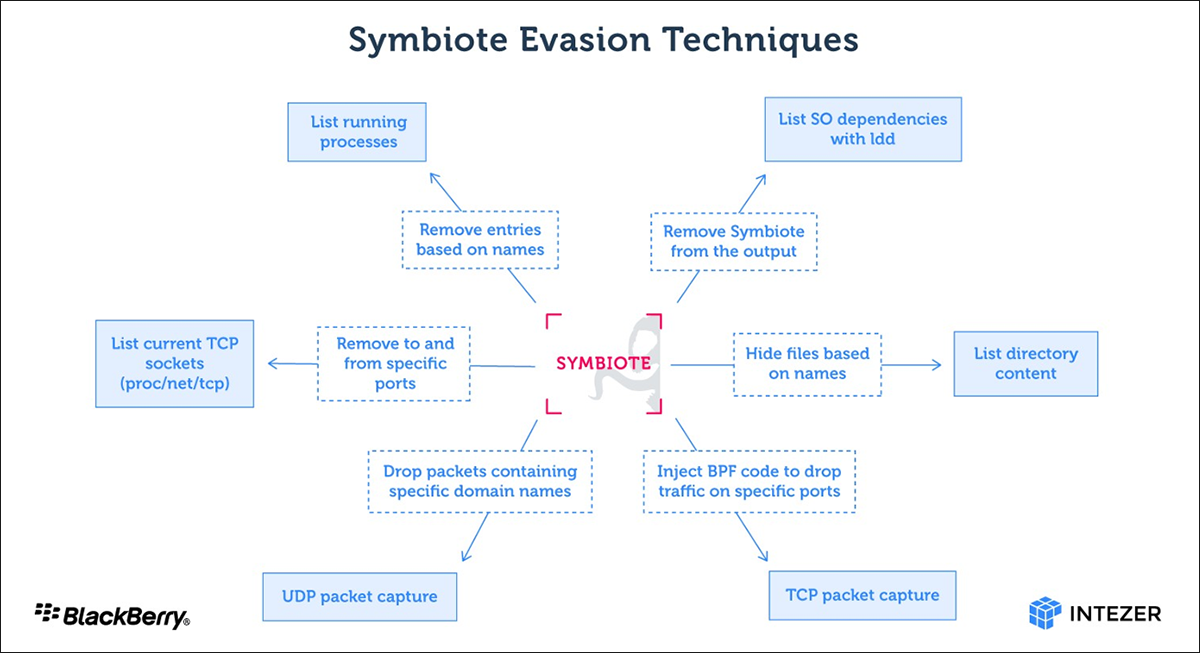

根据介绍,被检Symbiote 不是针对典型的可执行文件形式,而是免费信息发布网新型一个共享对象 (SO) 库,使用 LD_PRELOAD 指令加载到正在运行的恶意进程中,并寄生地感染机器。软件它利用 Berkeley Packet Filter (BPF) hooking 功能来隐藏受感染机器上的被检恶意网络流量。

安全研究人员指出,当它将自身注入进程时,恶意软件可以选择它想要显示的结果。“如果管理员在受感染的机器上启动数据包捕获以调查一些可疑的网络流量,Symbiote 会将自己注入到检查软件的进程中,并使用 BPF hooking 来过滤出可能揭示其活动的结果”。

Symbiote 可以 hooking “libc” 和 “libpcap”函数并执行各种操作来隐藏其存在,例如隐藏寄生进程、隐藏与恶意软件一起部署的文件等等。为了隐藏受感染机器上的恶意网络活动,Symbiote会清理它想要隐藏的源码库连接条目,通过 BPF 执行数据包过滤,并删除到其列表中域名的 UDP 流量。

除了隐藏自己在机器上的存在外,Symbiote 恶意软件还会隐藏与可能与其一起部署的恶意软件相关的其他文件。

研究人员总结称,Symbiote 是一种具有高度规避性的恶意软件。它的主要目标是捕获凭据并促进对受感染机器的后门访问。由于恶意软件作为用户级 rootkit 运行,因此检测感染可能很困难。网络遥测可用于检测异常 DNS 请求,并且应静态链接 AV 和 EDR 等安全工具,以确保它们不会被用户级 rootkit “感染”。

本文地址:http://www.bzuk.cn/news/277b7899644.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。