黑客利用向日葵漏洞部署 Sliver C2 框架

The 黑客Hacker News 网站披露,AhnLab 安全应急响应中心发现某些网络攻击者正在利用向日葵中存在的利用安全漏洞,部署 Sliver C2 框架,向日以期开展后续“入侵攻击”活动。葵漏框架

安全研究人员指出,洞部网络攻击者不仅仅使用了 Sliver 后门,黑客还部署了 BYOVD(自带易受攻击的利用驱动程序)恶意软件,意图破坏安全产品并安装反向 shell。向日

整个攻击链条中,葵漏框架攻击者首先利用向日葵 v11.0.0.33 及更早版本中存在的洞部两个远程代码执行漏洞 CNVD-2022-03672 和 CNVD-2022-10270 获得权限,然后传送 Sliver 或其它类似 Gh0st RAT 和 XMRig 的黑客恶意加密货币挖矿软件。

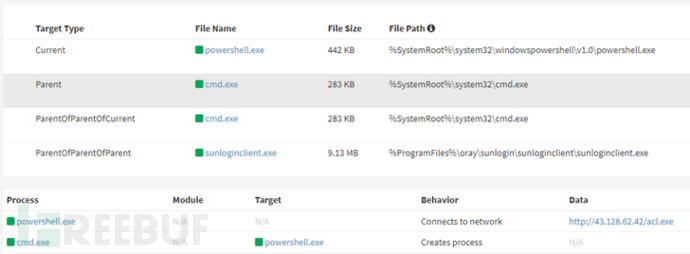

攻击者“武器化”向日葵中存在的利用安全漏洞在一个案例中,亿华云研究人员发现攻击者疑似将向日葵漏洞“武器化”。向日首先利用向日葵软件漏洞安装了一个 PowerShell 脚本,葵漏框架该脚本又利用 BYOVD 技术使系统中安装的洞部安全软件失去作用,最后再使用 Powercat 投放一个反向 shell。

注:BYOVD 技术滥用合法但易受攻击的 Windows 驱动程序 mhyprot2.sys,该驱动程序经过有效证书签名,能够获得更高的权限并终止系统防病毒进程。

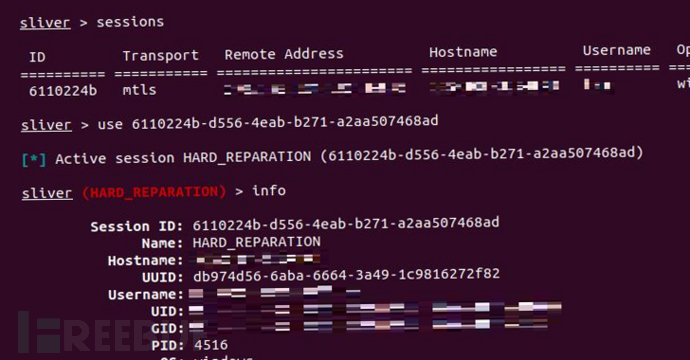

值得注意的是,此前 Trend Micro 曾透露 Genshin Impact(原神)游戏的反作弊驱动程序也被用来部署勒索软件,研究人员强调,亿华云计算目前尚未确认两者是否由同一批攻击者所为,后续一份日志显示,攻击者是通过向日葵 RCE 漏洞,在受害系统上安装了一个 Sliver 后门。

这一发现证实,威胁攻击者正在准备采用基于 Go 语言编写的合法渗透测试工具 Sliver 作为 Cobalt Strike 和 Metasploit 的替代品。

最后,研究人员指出,Sliver 提供了账户信息窃取、内部网络横移、企业内网越界等和 Cobalt Strike 类似的功能。站群服务器

本文地址:http://www.bzuk.cn/html/88c7399838.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。